Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat erneut eine Warnung herausgegeben, die den beliebten E-Mail-Client Thunderbird betrifft. Es wird empfohlen, so schnell wie möglich auf die Version 45.2 zu wechseln. Bereits im Januar 2016 war eine ähnliche Warnung erfolgt.

„Kritisches Update für Thunderbird“ weiterlesen

E-Mail angeblich von Denic? Vorsicht, könnte gefälscht sein

Die Registrierstelle für Domainnamen unter der Top Level Domain „de“, die Denic, warnt vor gefälschten E-Mails, die sich seit 4.7.2016 in Umlauf befinden. Als Absender wird „info@denic.de“ vorgegeben. In der Betreffzeile steht „DENIC eG – Domain-Transfer Bestätigung“. Problematisch ist der Dateianhang: Es wird eine Datei mitgesendet, deren Erweiterung „.zip“ lautet. Diese Datei enthält jedoch Schadsoftware. Daher sollte diese Datei unter keinen Umständen geöffnet werden. Die Mail sollte man ungeöffnet löschen.

„E-Mail angeblich von Denic? Vorsicht, könnte gefälscht sein“ weiterlesen

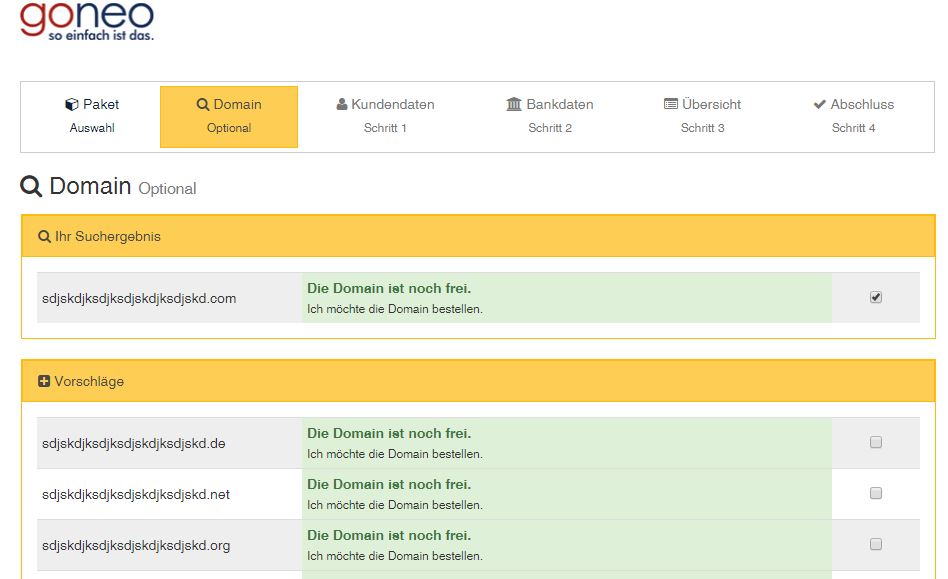

Schnittstellenarbeiten: Domains mit .com, .net, org … zeitweilig nicht sofort registrierbar

Ein Hinweis aus der Technik: Es kann sein, dass heute (am 1.6.16) Vormittag bis etwa 10 Uhr einige Minuten lang keine Domains mit den Endungen .com, .net, org usw. registriert werden können. Die Domainsuche wird dann eine Fehlermeldung ausgeben. Es wird an den Schnittstellen gearbeitet, um diese sicherer, schneller und zuverlässiger zu machen. Dies sollte sich auf wenige Minuten beschränken und hat nichts mit der Aufrufbarkeit von Webseiten mit solchen Domains zu tun oder mit der Zustellung von E-Mails.

Wichtige Serverupdates vom 5. bis 12.Mai 2016

Nichts bleibt wie es war. Auch die Serversoftware entwickelt sich weiter. In der Kalenderwoche 19 – das ist die Arbeitswoche vor Pfingsten, also vom 9. bis 12.Mai 2016 – werden wir wichtige Komponenten des Servers, auf dem Ihre Webseiten liegen, aktualisieren.

„Wichtige Serverupdates vom 5. bis 12.Mai 2016“ weiterlesen

Neue Sicherheitspatches für Magento schließen teils kritische Lücken

Wie unter anderem heise.de berichtet, sind aktuelle Sicherheitspatches für das Onlineshop-System Magento erschienen. Die Sammlung an Patches mit der Bezeichnung SUPEE-7405, die direkt auf der Seite von Magento heruntergeladen werden kann, schließt auch Lücken, die als kritisch eingestuft worden sind. Angreifer können per Cross Site Scripting (XSS) Schadcode einschleusen und die Website kapern.

Daher empfiehlt Magento nun ausdrücklich die Verwendung der Versionen 1.9.2.3 (Community Edition, CE) beziehungsweise 1.14.2.3 (Enterprise Edition, EE). Die Versionen vorher sind von den Lücken betroffen.

Die anderen Sicherheitslücken, die durch SUPEE-7405 mitgeschlossen werden, sind zwar weniger drastisch, verdienen aber ebenso Aufmerksamkeit, damit Angreifer keine DDoS Attacken ausführen oder Userdaten einsehen können.

Die 7 ist da: PHP7 bei goneo, Standardversion ist 5.6

Wie angekündigt haben unsere Serveradministratoren in dieser Woche (KW 2, 2016) ein größeres Update ausgeführt. Damit steht nun für alle Kunden in den Tarifen, die PHP unterstützen, auch die Version 7.0 zur Verfügung.

„Die 7 ist da: PHP7 bei goneo, Standardversion ist 5.6“ weiterlesen

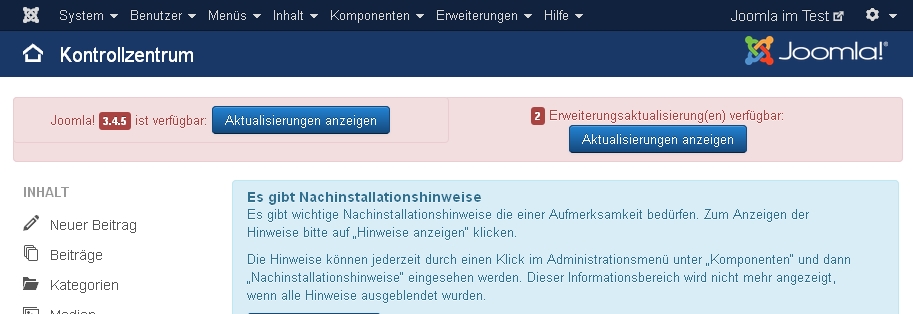

Joomla 3.4.5 ist erschienen – und behebt eine kritische Sicherheitslücke

Das angekündigte Update für Joomla 3 ist erschienen. Es trägt die Versionsnummer 3.4.5. In dieser Version ist eine kritische Sicherheitslücke behoben worden, die bisher nach Auskunft von Joomla zu noch keinem großen Schaden geführt hat, aber das Potential dazu hat.

Über Github ist die neue Version verfügbar. Es gibt Downloads für frische Installationen und Updates für bestehende Versionen.

Über den integrierten Updater sollte sich die bestehende Version auf 3.4.5 komfortabel vornehmen lassen.

Joomla und auch wir von goneo empfehlen allen Nutzern von Joomla 3.2 oder höher eine schnellstmögliche Nutzung dieser Updatemöglichkeit. Jetzt, wo der Sicherheitspatch verfügbar ist, lässt sich auch erkennen, wo die Schwachstelle liegt und wie sie ausgenutzt werden kann. Es ist also damit zu rechnen, dass nun viele Hacker Skripte schreiben, die bestehende Joomla-Installationen auf Schwachstellen scannt und diese ausnutzt.

So funktioniert das Update am einfachsten:

Loggen Sie sich in Ihre Joomla-Installation ein (durch Anhängen von „administrator“ an die URL zu Ihrer Joomla-Website). Im Normalfall sehen Sie bereits nach dem Login auf dem Dashboard einen entsprechenden Hinweis:

Im Regelfall können Sie durch einen einfachen Klick die Installation des Updates ausführen lassen. Dies dauert nur wenige Sekunden (eventuell Minuten, je nach Internetverbindung und Auslastung der Downloadserver).

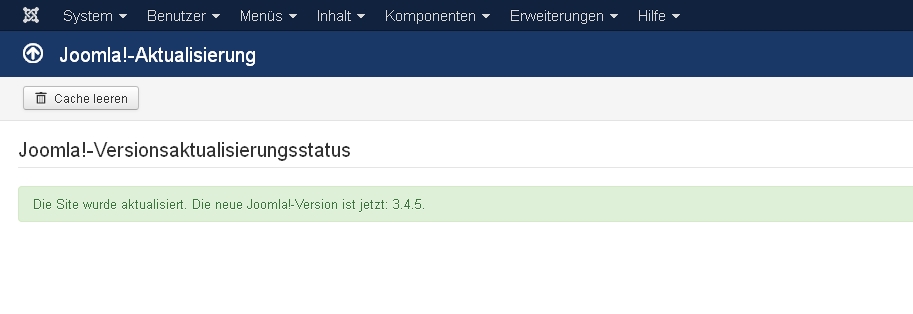

Danach sollten Sie die Erfolgsmeldung sehen:

Joomla Patch mit Version 3.4.5 für heute 16 Uhr angekündigt

Wir haben bereits von einem bevorstehenden Patch für Joomla 3.x berichtet. Dieser Patch ist nun für heute (22.10.2015), 16 Uhr von Joomla angekündigt:

https://www.joomla.org/announcements/release-news/5633-important-security-announcement-pre-release.html

Dieser Sicherheitspatch scheint sehr wichtig zu sein. Daher können wir nur allen Joomla 3 Usern empfehlen, die neuste Version so schnell wie möglich zu verwenden.

Welche Schwachstelle im Sicherheitskonzept des Kerns von Joomla damit beseitigt wird, ist uns zur Stunde nicht bekannt. Da die Installationen der Anwendungen naturgemäß sehr individuell sind, kann es keinen zentralen, durch uns gesteuerte Updatemechanismus geben. Das bedeutet, Sie müssten das Update einspielen. Das gelingt auch mit Joomla 3 heute wesentlich einfacher als früher.

Als Hoster haben wir natürlich ein sehr großes Interesse daran, dass die Systeme sicher und stabil laufen. Dazu gehört auch, dass Installationen von Joomla, WordPress, Drupal nicht gehackt werden können. Gehackte Systeme werden gerne als ferngesteuerte Zombie Server benutzt, die andere Computersysteme angreifen.

Auch wenn Ihnen die Joomla-Seite zur Zeit nicht wichtig erscheint und Joomla 3.x nur zum Testen installiert wurde, sollten Sie das Update einspielen, damit von Ihrem Account aufgrund der erkannten Lücke keine Angriffe ausgehen.

Security-Patch für Joomla 3 für Donnerstag erwartet

Am Donnerstag, 22.10.2015 rechnen wir mit der Veröffentlichung eines Sicherheitsupdates in Form ein Patches für Joomla 3.1 und höher. Zuverlässige Quellen berichten von einer neu erkannten Lücke in der Joomla-Installtion, die mit dem Patch geschlossen werden soll. Weitere Infos liegen uns derzeit noch nicht vor. Echte Angriffe, die die gefundene Schwachstelle ausnutzen, seien noch nicht bekannt. Wenn Sie also Joomla 3 einsetzen, achten Sie auf weitere Ankündigungen ab Donnerstag an dieser Stelle.

Angriffsziel WordPress

Wir sehen derzeit ständig Angriffe auf Websites, die von Kundenwebsites ausgehen. Gerade WordPress-Installationen werden zur Zeit offenbar gerne genutzt, um damit Brute-Force-Angriffe auf fremde Seiten zu fahren. Teilweise werden uns solche Angriffe auch über unseren Abuse-Kontakt von den Betreibern der Opferseiten gemeldet.

„Angriffsziel WordPress“ weiterlesen