Die Zwei-Faktor-Authentifizierung oder Zwei-Faktor-Authentisierung, kurz: 2FA, ist eine Art Rettungsanker für den Fall, dass unberechtigte Personen die Zugangsdaten für einen Onlinedienst kennen. Wir haben schon oft gewarnt, dass Phisher unterwegs sind. Als „Phishing“ bezeichnet man eine illegale Aktivität.

Mit dieser Aktivität versuchen Cyberkriminelle Zugangsdaten zu geschützten Onlinebereichen bei Banken und Servicedienstleistern zu erbeuten. Das trifft nun auch die Kunden und Nutzer von Hosting-Providern wie goneo.

Einige Zugänge zu Onlineservices lassen sich schützen, indem man ein zweites Passwort fordert. Dieses ist bei diesem Sicherheitsverfahren allerdings meist nur eine kurze Zeit lang gültig und wird automatisch erzeugt. Es wird in dem Moment übermittelt, wenn man sich anmelden will. Verwendet wird dafür idealerweise ein anderes Gerät wie zum Beispiel ein Smartphone. Diese Absicherung mit einem zweiten Faktor muss der Benutzer beziehungsweise die Benutzerin allerdings aktivieren. Ein zusätzlicher Aufwand, ja, aber es gibt gute Gründe, diese zusätzliche Hürde aufzustellen.

Erster Grund: Täuschungen immer perfekter

So gehen die Phisher vor: Sie ahmen eine Loginseite täuschend ähnlich nach. Dann schickt man massenweise alarmierende Nachrichten per Mail los, wie Spam, aber möglichst zielgerichtet, um die Empfänger und Empfängerinnen dazu zu verleiten, in leichter Panik sich auf der Seite, zu der der mitgelieferte Link führt, einzuloggen.

Natürlich ist das nicht die echte Seite. Das bemerkt man spätestens, wenn sich nach dem vermeintlichen Anmelden nichts mehr tut. Doch dann sind die Zugangsdaten schon gestohlen.

In der Vergangenheit sah man den Fälschungen meist sofort an, dass es sich nicht um eine echte Login-Seite handeln kann. Nun werden die digitalen Materialien so gut nachgeahmt, dass diese oft auch auf den zweiten Blick nicht mehr klar als Fälschung erkennbar sind. Es ist an sich recht einfach, eine Login-Seite nachzubauen. Was sich nicht fälschen lässt, ist die Internetadresse (URL), unter der die Login-Seite erreichbar ist. Das ist immer noch ein guter Indikator für die Echtheit der Seite. Allerdings sollte man sich nicht dadurch täuschen lassen, dass der URL-Zeile des Browsers ein Schloß-Symbol (🔒 oder ähnlich) vorangestellt ist. Dies signalisiert lediglich, dass der Datentransfer zwischen Browser und Server – welcher das auch immer sein mag – verschlüsselt vonstatten geht.

Übrigens kann man auf dieses Symbol auch klicken und so erfahren, für welche Organisation das entsprechende Sicherheitszertifikat ausgestellt worden ist. Dies kann durchaus Hinweise darauf geben, ob man es mit dem Server zu tun hat, der er vorgibt zu sein.

Dennoch: So eine Attacke kann jeden treffen. Niemand ist wirklich sicher vor so einer Fehleinschätzung.

Zweiter Grund: Gleiche Zugangsdaten für verschiedene Services

Fatalerweise nutzt man als User/Userin oft die gleichen Zugangsdaten bei diversen Services, zumindest den Usernamen, mit dem man sich anmeldet. Oft ist das einfach die E-Mail-Adresse.

Immer wieder werden Datensätze in illegalen Foren gehandelt, die millionenfach gestohlene Informationen beinhalten. Durch geschickte Kombination verschiedener Quellen, von denen manche auch öffentlich sind, kann es gelingen, Passwörter sogar durch Brute Force, also durch einfaches Ausprobieren, zu erraten. Solche Attacken finden im Verborgenen statt.

Gegen diese massenhaften Versuche kann man Maßnahmen ergreifen, beispielsweise indem man den Zugang nach einigen Fehlversuchen komplett blockiert. Doch durch gezieltere Angriffe unter Ausnutzung von Information, die sich kombinieren lässt, lässt sich die Effizienz aus Hackersicht steigern, auch indem man unter einer Alarmschwelle bleibt.

Dritter Grund: Endgeräte-Diebstahl oder Verlust

Smartphones, Notebooks und auch Desktops-PCs können gestohlen werden. Man verliert Sticks, Handies und vergisst auch mal eine Notebooktasche in der Straßenbahn. Auf diesen Geräten sind die Zugänge zu vielen Diensten oft ungeschützt.

3.300 Laptops verschwinden wöchentlich an den acht größten Flughäfen Europas, 175.000 Geräte im Jahr (Quelle).

Vierter Grund: Gehackte Accounts im Schläfer-Modus

Die Gefahr kann vorhanden sein, selbst wenn man den Identitätsdiebstahl nicht bemerkt hat. Ein übernommener, korrumpierter Zugang muss nicht sofort aktiv werden. Gerne lässt man den diesen gehackten Account im Schläfer-Modus und nutzt ihn dann, wenn ihn braucht. Der Zugang wird also auf Vorrat bereit gehalten. Das macht es forensischen Untersuchungen auch etwas schwerer, die Angriffsvektor zu identifizieren, also festzustellen, wie dem Hacker das Erbeuten des Zugangs gelingen konnte.

Der zweite Faktor, was eigentlich nichts weiter ist als ein zweiter, nur kurzzeitig gültiger Zugangscode, kann den etwaigen Diebstahl der Zugangsdaten nicht verhindern oder rückgängig machen. Der zweite Faktor ist eine zusätzliche Hürde, die der Angreifer überwinden müsste.

Mehr Sicherheit durch einen zweiten Faktor

Faktor 1: Kundennummer und Passwort

Faktor 2: Ein zeitlich begrenzt gültiger Code, der per App übermittelt wird.

Gegenwehr schwierig – daher sind Schutzmaßnahmen wie 2FA als Vorbeugung essentiell

Dummerweise ist man Angriffe ausgesetzt, kann aber nicht „zurückschießen“. Rechner, die mit dem Internet irgendwo in der Welt verbunden sind, lassen sich nicht einfach „abklemmen“. Grundsätzlich hat jeder Rechner oder Server im Internet eine IP-Adresse, die zumindest einer Organisation oder einem Unternehmen zuzuordnen ist. In einem zweiten Schritt nach der IP-Whois-Abfrage könnte mit Hilfe der Organisation – oft ein Provider mit vielen Endkunden – die reale Person ermittelt werden, der zu einem bestimmten Zeitpunkt Verfügung über diese IP-Adresse gegeben wurde. Oft jedoch war aber auch dieser Account von Dritten gekapert worden, die den Service dann missbräuchlich verwendet haben.

Auch wenn Phishing klar illegal ist, sind die Möglichkeiten einer Strafverfolgung sehr begrenzt. Die Akteure arbeiten in Ländern, in denen deutsche oder europäische Behörden wenig Zugriffsmöglichkeiten haben, weil es keine Kooperationsabkommen gibt oder Sprachhürden einfach unüberwindbar erscheinen. Es mag auch Fälle geben, in denen die Betreiber einfach gar keine Motivation haben, irgendeinen Missbrauch zu verhindern oder zu zu beenden.

Dennoch ist es ratsam, Spamattacken, wenn man sie erkennt, zu melden. Leider ist es nur mit etwas Aufwand möglich, den echten Absender einer E-Mail zu ermitteln.

Die Zwei-Faktor-Authentifizierung schützt recht effizient, falls Unberechtigte im Besitz der Zugangsdaten sind. Der zweite Faktor besteht aus einer Nachricht mit einem nur für wenige Minuten gültigen Code, der automatisch erzeugt und zugestellt wird, wenn ein Anmeldeversuch gestartet wurde. Der Nachteil ist, dass eine weitere Interaktion durch den Benutzer/die Benutzerin notwendig ist, um eine Anmeldung abzuschließen.

2FA bei goneo einrichten

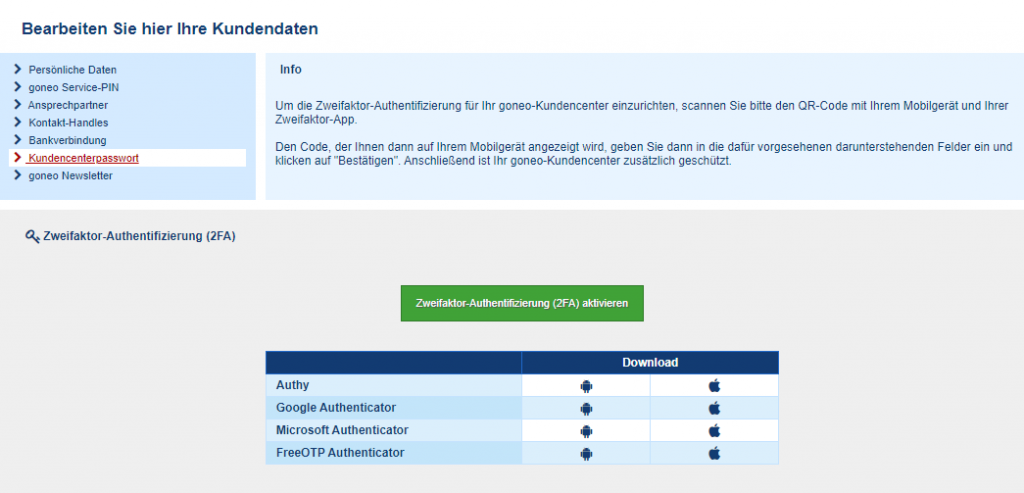

Bei goneo lässt sich die Zweifaktor-Authentifizierung für das goneo-Kundencenter folgendermaßen einrichten:

Bei der Zweifaktor-Authentifizierung wird über eine App ein weiterer Code erzeugt, den man als User bei der Anmeldung im goneo-Kundencenter zusätzlich eingibt. Dieser Code ist nur kurzeitig gültig und verfällt dann. In der App wird dann gleich ein neuer angezeigt.

Man benötigt also eine App für das Smartphone. Davon gibt es unterschiedliche. Zum Beispiel den Google Authenticator. Empfehlen wollen wir außerdem folgende: Authy, Microsoft Authenticator, FreeOTP, Authenticator. Zu finden sind diese in den Appstores der OS-Anbieter.

So funktioniert die 2FA-Einrichtung

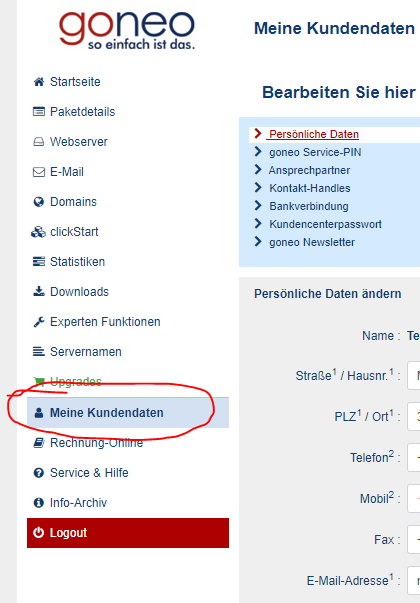

Anmeldung

Melde dich im goneo-Kundencenter mit Kundenummer und Passwort an. Im linken Menü steht der Punkt „Meine Kundendaten“.

Kundendaten

Auf dieser Seite befindet sich dann der Menüpunkt „Kundencenterpasswort“ unter der Überschrift „Bearbeiten Sie hier Ihre Kundendaten“.

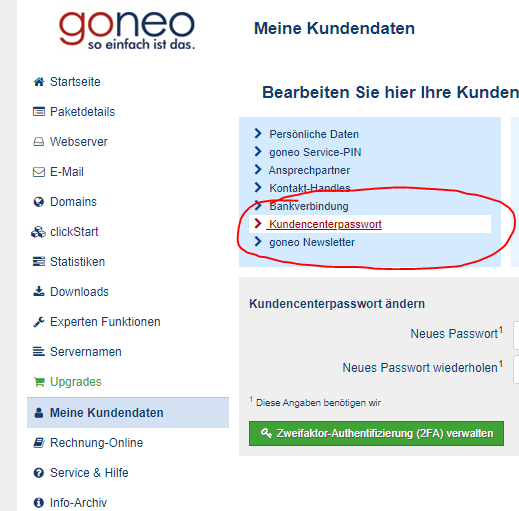

Verwalten

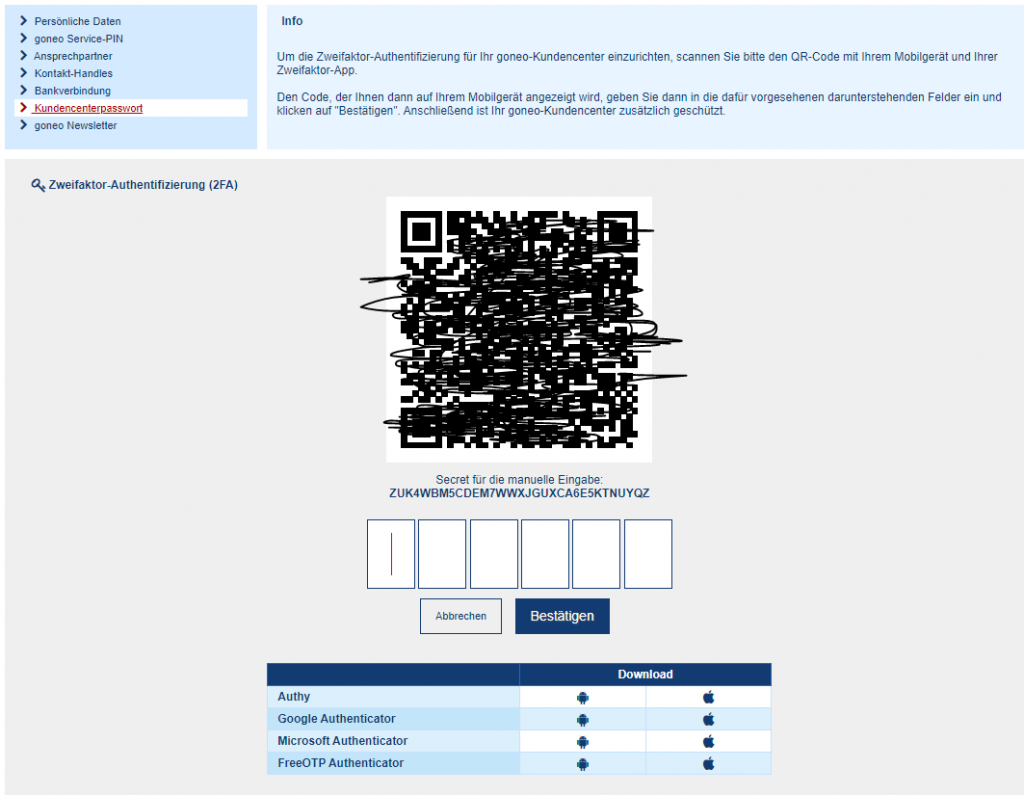

Du sieht den grünen Button „Zweifaktor-Authentifizierung (2FA) verwalten“. Ein Klick bringt dich zu folgender Seite:

Im unteren Teil der Seite befindet sich eine Liste von Smartphoneapps, die die entsprechenden Codes bereitstellen können und die man mit dem goneo-Kundencenter verwenden kann.

Passende Smartphone App installieren

Eines dieser Apps solltest du jetzt auf deinem Smartphone installieren. Hinweis: Es gibt sicher weitere Code-Generatoren. Diese Apps sind nicht speziell für goneo hergestellt worden, sondern werden auch von vielen anderen Websites zur Zweifaktor-Authentifizierung verwendet. Die gezeigten Apps sind kostenlos.

Bei Klick auf den Button „Zweifaktor-Authentifizierung (2FA) aktivieren erscheint ein QR-Code (hier unlesbar gemacht), den man mit dem Smartphone und dem Codegenerator seiner Wahl scannt.

Die Code-Generator-App liefert einen Code, der dann in die Eingabefelder eingetragen werden muss. Nach Bestätigung ist nun die Generator-App mit dem goneo-Kundencenter-Konto verbunden. Nach Abschluss des Vorgangs wird der Logindialog für das goneo-Kundencenter künftig nach einem weiteren Code fragen.

Und was ist zu tun, wenn der Codegenerator nicht mehr funktioniert, da das Handy tot ist? Wie kann ich einen neuen Freischaltcode für ein neues Mobiltelefon veranlassen? Ich das Kundencenter komme ich ja jetzt ohne 2FA OTP nicht mehr rein?

Hallo,

leider verstehe ich nicht, warum nur 2FA für das Benutzerkonto eingerichtet werden kann, aber nicht beim Login für Webmail etc.

Für sensible Daten ist das so leider absolut unbrauchbar!

Weil es sinnlos wäre. Der Webmailer (Roundcube) greift wie die anderen Clients mit IMAP auf die Mailbox zu. D.h. laut Protokoll wird die IMAP Verbindung ständig auf- und abgebaut, so dass man praktisch nach jeder Userinteraktion (Lesen, Sortieren, Löschmarkierung …) einen zweiten Faktor eingeben müsste.

Hi,

manche Mailanbieter lösen es so, dass es anwendungsspezifische, extralange Passwörter gibt, die einzeln zugewiesen sind und auch abgeschaltet werden können (z.B. für IMAP am Mobile Device). Und es wird z.T. protokolliert, welche Geräte den spezifischen Zugang nutzen.

Die Webmail-Oberfläche wird dann mit 2FA abgesichert.

Aus meiner Sicht minimiert dies das Risiko eines Hacks doch deutlich, da die Passwörter für IMAP besonders komplex (und systemseitig vorgegeben) sind und das „anwenderfreundliche“ Passwort der Webmail-Oberfläche über einen zweiten Faktor abgesichert wird.

Es wäre schön, wenn goneo etwas in der Art implementieren könnte.

Was hier absolut fehlt, ist ein Backup-Code o.Ä.

Was tun wenn ich im Urlaub bin, z.B. Ausland.

Handy gestohen, verlorenm defekt, ins Wasser gefallen.

Dann ist man erst mal Chanchenlos, und völlig aus der Welt.

Zweite Nummer? – Fehlanzeige!

Backup-Code? – Fehlanzeige

Passwort + Benutzer – Fehlanzeige!

Und dann?

Nein Danke!

Spannend, wie stark die Bedeutung von 2FA inzwischen gewachsen ist, besonders wenn man bedenkt, wie ausgeklügelt Phishing-Angriffe heutzutage sind. Mir gefällt, dass im Artikel auf die zunehmende Perfektion der gefälschten Login-Seiten eingegangen wird – das zeigt deutlich, wie raffiniert Cyberkriminelle inzwischen vorgehen. Da ich mich mit Produktdatenerfassung beschäftige, sehe ich immer wieder, wie kritisch der Schutz sensibler Daten ist.

Glaubst du, dass 2FA langfristig ausreicht, um auf solche Bedrohungen zu reagieren, oder braucht es zusätzliche Sicherheitsstufen wie biometrische Authentifizierung oder adaptive Zugriffssteuerung, um wirklich auf der sicheren Seite zu sein?