Eine Warnung an alle Webseitenbetreiber, die WordPress als Basis und bestimmte Erweiterungen nutzen: Nach Angaben mehrerer Sicherheitsservices drohen massive Angriffe. Ziele sind die Plugins PublishPress Capabilities (2.3 oder älter), Kiwi Social Plugin (2.0.10 oder älter) , Pinterest Automatic (4.14.3 oder älter) sowie WordPress Automatic (3.53.2 oder älter). Bei diesen Pluginversionen handelt sich nicht um die neusten Releases.

Was die Angriffe bewirken und wie du die Lücken schließen kannst, liest du in diesem Beitrag.

Hinzu kommt, dass auch einige Themes, die das sogenannten Epsilon-Framework von WPChill verwenden, betroffen sind. Das gilt für die folgenden Themes.

Vulnerable Themes mit Epsilon Framework

Auch für diese Themes gibt es im WordPress-Verzeichnis bereits neue Versionen: „Shapely“, „NewsMag“, „Activello“, „Illdy“, „Allegiant“, „Newspaper X“, „Pixova Lite“, „Brilliance“, „MedZone Lite“, „Regina Lite“, „Transcend“, „Affluent“, „Bonkers“ und „Antreas“ Außerdem hat Theme „NatureMag Lite“ diese Schwachstelle. Allerdings gibt es noch keine neue Version dafür.

Wer eines dieser Plugins oder Themes verwendet, sollte die neuste Version installieren.

DIe Sicherheitslücke und ihre Wirkung

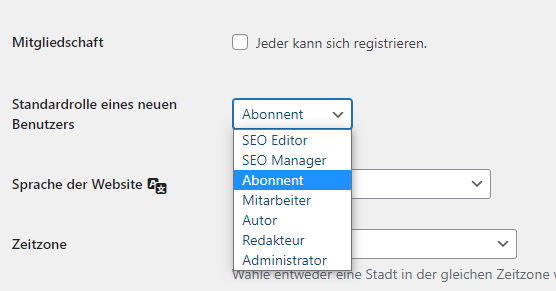

Wie Wordfence im Blog schreibt, nutzen Angreifer aus dem Web die Option „Mitgliedschaft“ und „Jeder kann sich registrieren“. Diese Einstellungen findest du auf der WordPress-Menüseite „Einstellungen“ > „Allgemein“.

Wie funktionieren die Attacken?

Erstens: Voraussetzung ist, dass die Angreifen eines der genannten Plugins oder Themes vorfinden. Wenn davon eine ältere Version installiert ist, gelingt der Angriff. Mit besonderen Aufrufen stellen die Angreifer die Standard-Rolle für neue Mitglieder aus „Administrator“ um.

Zweitens: Zusätzlich legen die Angreifer meist gleich eine Reihe neuer Benutzer an. Diese erhalten die hohe Berechtigung. Auf der Seite „Benutzer“ kannst du die neu angelegten Benutzer dann sehen.

Drittens: Jeder neue Benutzername ist ein Administrator. Das heißt, dass mit jedem Benutzer WordPress beliebig veränderbar ist. Das macht den Server ebenfalls zum fernsteuerbaren Zombie.

Massive Attacken aus dem Netz

Die Angriffe auf WordPress erfolgen komplett automatisiert und in massiver Form. Wie Wordfence weiter berichtet, wurden 13,7 Millionen Aufrufe in 36 Stunden verzeichnet. Die Angriffsversuche setzten nach dem 8.12.2021 plötzlich ein. Etwa 16.000 IP-Adressen konnte man unterscheiden. Offenbar wurde ein großes Netz an Zombieservern veranlasst, nach diesen Sicherheitslücken in WordPress-Installationen zu suchen.

Schon in der Vergangenheit verzeichneten Wordfence und andere Hersteller von Sicherheitstools ähnliche Attacken aus dem Netz.

Webseitenbetreiber sollten regelmäßig aus Sicherheitsgründen in Ihren Log-Dateien schmökern. Die sind voll mit Anfragen nach Hinweisen auf WordPress-Installationen. Populäre und damit häufig zum Einsatz kommende Frameworks (insbesondere zum Erzeugen und Betreiben von Webseiten) ziehen kriminelle Kräfte in Scharen an, um mögliche Schwachstellen aufzuspüren. Solche Frameworks bieten zwar viel gegenseitigen Support zum Beheben von Schwierigkeiten und viele Detailfragen werden umfangreich diskutiert, aber gerade aufgrund dieser Popularität ist man gezwungen, Schwachstellen im Griff zu halten, sonst ist so ein Projekt ganz schnell von außen zustört.