Ab und an melden sich goneo-Kunden bei uns, die von auffälligen Mails berichten, die bei ihnen eingegangen sind.

Oft handelt es sich um E-Mails, die in betrügerischer Absicht massenhaft versendet worden sind. Je nach Absicht wird der Empfänger aufgefordert, einen Benutzernamen und ein Passwort auf einer Webseite einzugeben, um Informationen abzurufen, Zugang zu einem Kundenkonto zu erhalten und ähnliches. Ab diesem Punkt ist Vorsicht geboten. Bitte nicht gleich auf die Buttons klicken, wenn du eine solche Mail im Posteingang findest.

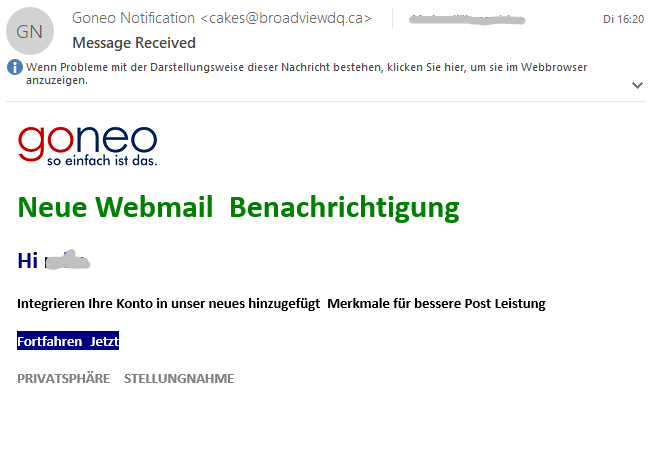

Aktuell sehen wir, dass solche Mails im Umlauf sind:

Natürlich stammt diese Mail nicht von goneo und auch nicht von einem System, das wir in irgendeiner Form einsetzen.

Webmail

Was dieses Beispiel betrifft: Für die Webmail-Anwendung, die es bei goneo tatsächlich gibt unter https://webmail.goneo.de, nutzen wir Roundcube. Das ist ein Open Source System für eine E-Mail-Anwendung im Browser, das wir an die Bedingungen und Bedarfe angepasst haben. Doch dieses System versendet keine Hinweis-Informationen (Notifications).

Zum einen wäre es sinnlos, über E-Mail über eine andere eingegangene E-Mail zu informieren, zum anderen – je nach Lesart der Phisingmail – ist mit dieser Installation von Roundcube keine Möglichkeit gegeben, ein anderes Mailkonto einzubinden. Dann würde unter Umstände eine „Notification“ Sinn ergeben. Das kann in selbstgehosteten Mailanwendungen so sein, nicht aber bei der von goneo betriebenen Mailanwendung.

Was Phishing bewirken soll

Mit einer solchen E-Mail soll der Empfänger oder die Empfängerin dazu verleitet werden, eine (externe) Webseite zu besuchen.

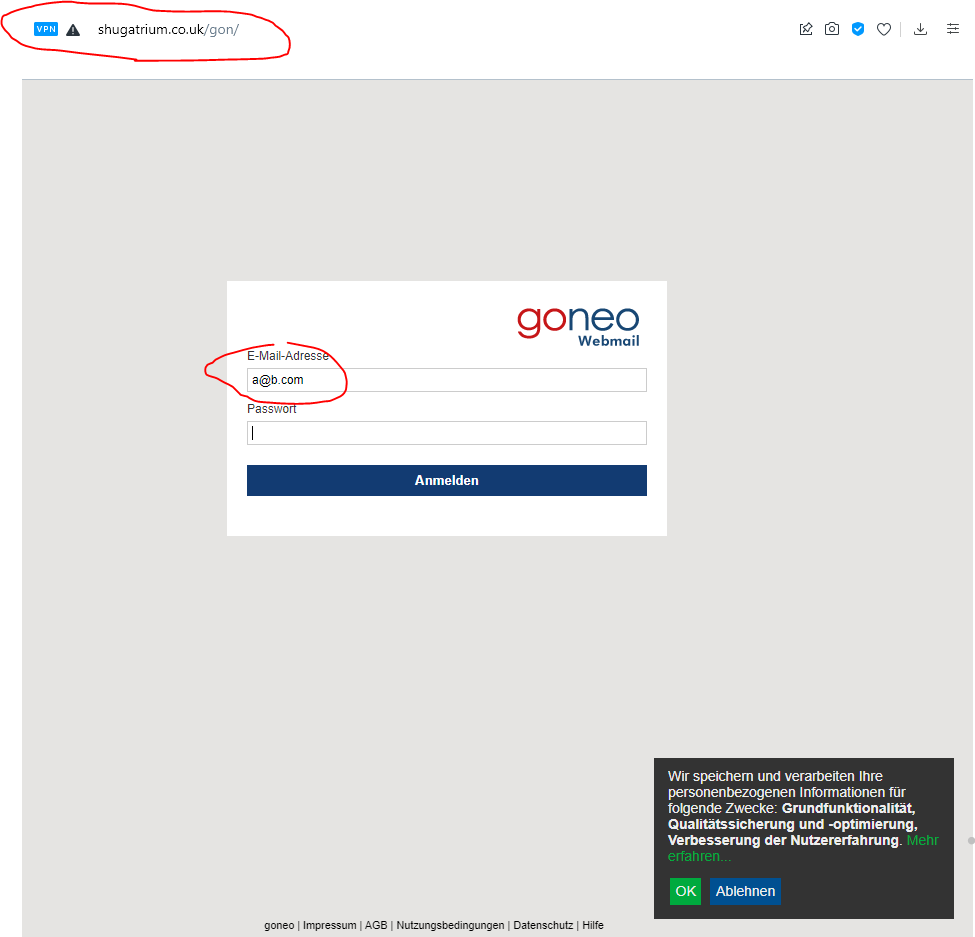

In diesem Beispiel führt der Klick auf den Button „Fortfahren“ zu http: // shugatrium.co.uk/gon/?email= (hier folgt die Empfänger-Mailadresse). Im folgenden nutzen wir zu Demozwecken „a@b.com“.

Die Zielseite sieht aktuell (Mittwoch, 24.11.2021, 14.00 Uhr) so aus (rote Markierungen von uns):

Die Cyberkriminellen, wo immer sie auch sitzen mögen, haben den Stil der goneo-Loginseiten kopiert, einschließlich des Cookie-Consent-Element unten rechts.

Wie Phisher arbeiten

Man fragt sich als Empfänger einer Phishing-Mail: Woher haben die Versender die E-Mailadresse und wie stellen sie einen Zusammenhang zum Provider her? Das heißt: Woher wissen sie, welche Zielseite sie zeigen müssen, damit man effizient getäuscht wird? Oder: Woher wissen die Phisher, bei welchem Mailprovider das E-Mailkonto liegt?

Im Internet gibt es gigabyteweise Listen mit E-Mailadressen, die im Prinzip jeder kaufen kann. Diese Sammlungen von Mailadressen stammen aus unterschiedlichen Quellen und das „darknet“ ist voll davon.

Gehackte Server

An sich ist eine E-Mailadresse auch kein geheimes Datenobjekt. Das führt dazu, dass man ohne Probleme Mails an diese Adressen schicken kann, auch massenhaft. Da solche Spamaktionen von Mailprovidern recht schnell erkannt und unterbunden werden, sucht man sich einige schlecht abgesicherte oder bereits gehackte Mailserver.

Das schafft man, indem man ungeschützte Installationen von Webanwendungen übernimmt. So haben auch Anonymous-Mitglieder den Account eines mehr oder weniger radikalen Anticorona-Querdenker-Aktivisten, der sich in der Türkei aufhält, übernommen. Mittels eines solchen Eindringens ist es möglich, auch Spam zu versenden, zumindest bis es auffällt.

Provider zu einer Mailadresse finden

Damit es nicht so schnell auffällt, optimieren Phishingmailversender die zu versendende Menge erst einmal. Statt einfach drauflos zu spammen, finden sie automatisiert heraus, welcher Provider eine E-Mail-Adresse verwaltet.

Das geht über Whois-Abfragen relativ leicht und relativ schnell. Um eine E-Mail zuzustellen, muss der sendende Mailserver wissen, wo diese Mail hin muss. Dafür erfolgt eine Anfrage, um den Domainnamen „aufzulösen“ werden. Bei einer Mail an a@b.com muss das Domain Name System die Information liefern, welcher Mailserver für Mails an b.com „zuständig“ ist. Nehmen wir an, die Domain b.com läge bei goneo, dann bekommt die versendende Mailanwendung vom Domain Name System die Antwort: Bei goneo auf einem Server mit der Benennung mx.goneo.de. Dort muss die Mail hin.

Fake-Webseite mit Eingabefeldern

Mit dem Wissen, dass die Mailadresse a@b.com einem Kunden bei goneo gehört, kann man nun zielgerichtet eine Webseite vorbereiten, die möglichst so aussieht als wäre es eine Webseite von goneo.

Diese Fake-Webseite muss man irgendwo unterbringen, sprich: hosten. Auch dafür sind gehackte oder übernommene Server oder Webhostingaccounts sehr gut geeignet. „Dummerweise“ – und glücklicherweise für uns – haben diese Fake-Webseiten eine Adresse, die nichts mit goneo zu tun hat. Allerdings stellen wir immer wieder fest, dass interessierte Kreise versuchen, Domainnamen zu registrieren, die tatsächlich bekannte Providernamen als Bestandteil haben.

In unserem Beispiel oben weicht die Zieladresse sehr vom Markennamen goneo ab. Es ist aber nicht auszuschließen, dass die Methoden perfider werden und irgendein Hacker irgendwo eine Domain registriert, die die Zeichenkette „goneo“ als Bestandteil hat.

Was wollen die Hacker mit den Zugangsdaten?

Es handelt sich so gesehen um den Versuch, die Identität zu stehlen. Hat man Zugang zu diesem Mailaccount, schreibt man Mails im Namen des rechtmäßigen Besitzers. Oder man übernimmt weitere Zugangsdaten anderer Dienste, die gar nichts mit Mail zu tun haben: Wie oft nutzt man die Mailadresse als Anmeldenamen mit zugehörigem Passwort? Und jeder dieser Dienste hat zudem eine Passworterinnerungsfunktion, die ein neues Passwort an eben die übernommene E-Mailadresse schickt (oder die Möglichkeit, ein neues Passwort zu erstellen). Und damit ist auch dieser Dienst übernommen. Im Regelfall werden übernommene Mailaccounts aber für Spam benutzt.

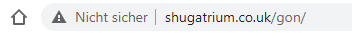

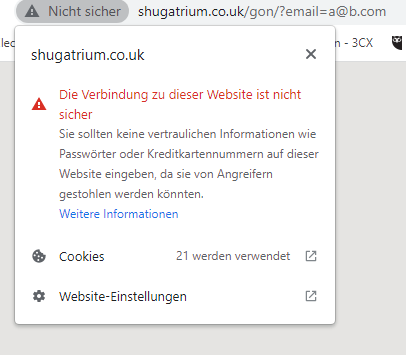

Man sollte also vorsichtig damit sein, wo man seine Zugangsdaten eintippt. Unbedingt auf die URL in der Adresszeile des Browsers achten.

Wann immer Sie in einer Mail aufgefordert werden, um aufgrund von teils dramatisch anmutenden Begründungen Zugangsdaten einzugeben, prüfen Sie bitte zweimal:

– Stammt die Mail tatsächlich von der Organisation, mit der sie in einem Nutzungs- oder Vertragsverhältnis stehen?

– Ist die absendende E-Mailadresse korrekt und passt diese zu der Organisation, zu dem Unternehmen oder Verband?

Wenn Sie auf den Button oder den Link in der Mail geklickt haben, der Sie zu der Zielseite im Browser gebracht hat: Ist dort, in der Adresszeile des Browsers der korrekte Domainname der Organisation, des Unternehmens oder des Verbands/Vereins zu sehen, und zwar ohne Ergänzungen (z.B. mit Bindestrich).

Oftmals sind die Formulierungen ungewöhnlich, es erscheint kein vollständiger Name in der Anrede, doch auch vollkommene formale Korrektheit ist kein Garant für die Sicherheit der Mail.

Was wir tun, wenn uns Phishingversuche auffallen

Wir versuchen anhand der Daten, die wir im nicht sichtbaren Teil der Phishingmail finden, den eigentlichen Absender zu identifizieren. Im Regelfall findet man die Servernamen, die die Massenmails versenden. Diese befinden sich bis auf Ausnahmen im außereuropäischen Ausland.

Wir versuchen über Abuse-(Missbrauchs-)Meldungen die Sperrung des Mailaccounts zu bewirken, Parallel dazu kontaktieren wir den Hoster oder Provider, bei dem die Zielseite liegt und versuchen dort, eine Sperrung zu veranlassen. Zudem gibt es eine Reihe von Diensten, die Abuselisten führen. Browserhersteller verwenden diese Listen, um im Browser eine Warnung vor dem Zutritt der Seite anzuzeigen.

Alle diese Bemühungen können scheitern. Je nach Kooperationsbereitschaft auf der Seite der Provider oder Serverbetreiber lassen sich Phishingversuche dann unterbinden. Eine bereits versendete und empfangene Mail allerdings kann niemand mehr zurückholen.

Deswegen ist es wichtig, selbst als Empfänger merkwürdiger oder ungewöhnlicher Mails die Augen offen zu halten. Im Zweifel also keine sensiblen Daten irgendwo eingeben.

Was du selbst gegen Phishingversuche tun kannst

Phishingmails können wesentlich eleganter und überzeugender sein als im obigen Beispiel. Sie können in perfektem Deutsch formuliert sein, das typische Wording der echten Seite nachempfinden, eine unglaublich überzeugende Coverstory anbieten und auch optisch zum Verwechseln ähnlich sein.

Der stärkste Hinweis, dass die Mail nicht vom berechtigten Absender stammt, ist die echte Emailadresse des Absenders. Also nicht die Angabe, die als „friendly-from“ eventuell erscheint. Je nach Mailanwendung kann man die eigentliche Mail-Absenderadresse anzeigen lassen, indem man auf den Absendernamen klickt.

Dass es sich um eine kopierte, betrügerische Seite handelt, erkennt man oft auch an der Adresse der Zielseite. Wirf deshalb einen Blick auf den oberen Teil des Browsers.

Übrigens: Diese Abuse-Meldungen kann jeder abgeben, der betroffen ist. Die größte Herausforderung wird sein, die richtige Abuse-Adresse zu finden. Damit beschäftigen wir uns in einem künftigen Blogbeitrag.

Mit einer Meldung an einen Google-Dienst kann man eventuell bewirken, dass Userinnen und User gewarnt werden, bevor sie mit den Browser eine gefährliche Website betreten. Dafür gibt es die Adresse https://safebrowsing.google.com/.

Eine sehr wichtige Sicherheitsvorkehrung wäre, eine Zwei-Faktor-Authentifizierung (2FA) zu aktivieren. Allerdings ist dieses Verfahren für E-Mail untauglich. Grund: Die Protokolle, die für den E-Mail-Abruf verwendet werden, bauen ständig Verbindungen zum Mailserver auf und ab und es müsste ständig, bei nahezu jeder Interaktion, ein zusätzlicher Code generiert, gesendet und manuell eingegeben werden.

Für andere Login-Interaktionen außer E-Mail-Abruf ist 2FA aber zu empfehlen. Mit 2FA genügt es nicht, Usernamen (Kundennummer) und Passwort einzugeben. Zusätzlich muss ein weiterer Code eingegeben werden, der über das Smartphone (mit einer App) zugestellt wird und nur einige Minuten gültig ist. Wenn also jemandem die Zugangsdaten bekannt sind, scheitert ein unberechtigter Zugreifer am zusätzlichen Code, dem „zweiten Faktor“. Die Zweifaktor-Authentifizierung lässt sich im goneo-Kundencenter aktivieren.

3 Antworten auf „Vorsicht, Phishing-Versuche“