Der Sicherheitspluginhersteller Wordfence warnt vor einer Lücke in einem beliebten WordPress-Plugin namens wpDiscuz. Betroffen sind Versionen von 7.0.0 bis 7.0.4. Mit 7.0.5 steht eine korrigierte Version bereit, die die als hochkritisch eingestufte Lücke schließt, heißt es.

Gemäß der CVSS-Systematik wird die Schwere des Problems mit Score 10.0 (CRITICAL) eingestuft. Die CVSS Vector wird mit CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H beschrieben. Mehr zur Systematik von CVSS (Common Vulnerability Scoring System) findet sich auf der offiziellen Site der Organisation FIRST. Im genannten Fall bedeutet dies:

- Der Angriffsvektor ist Network (erfolgt also aus dem Netz; „AV:N“)

- Die Komplexität des Angriffs ist niedrig (low, „AV:L“)

- Man braucht als Angreifer keine Privilegien auf dem angegriffenen System, d.h. jeder kann angreifen (Privilege required; „PR:N“)

- Die Interaktion des rechtmäßigen Nutzers ist für einen erfolgreichen Angriff nicht erforderlich (User Interaction; „UI:N“).

- S steht für Scope und gibt wieder, wie tiefgreifend der erfolgreiche Angriff sein kann und verbundene Systeme ändern kann („S:C“, wobei C für „change“ steht, andere Werteoption des Schlüssels ist „U“ und würde bedeutet, dass keine weiteren Systeme in Mitleidenschaft gezogen werden können).

- Die Vertraulichkeit wurde als „high“ eingestuft, da Einzelheiten des Exploits (der Entdeckung des Problems) zunächst nicht öffentlich werden sollten („C:H“).

- Die Integrität des angegriffenen Systems wird beschädigt, und zwar schwer; die Gefahr ist hoch, also wird diese Kategorie als „high“ („I:H“) eingestuft.

- Es kann sein, dass das System nach erfolgtem Angriff nicht mehr verfügbar ist, engl. Availibility. Auch hier wurde als Einstufung „high“ vergeben („A:H“).

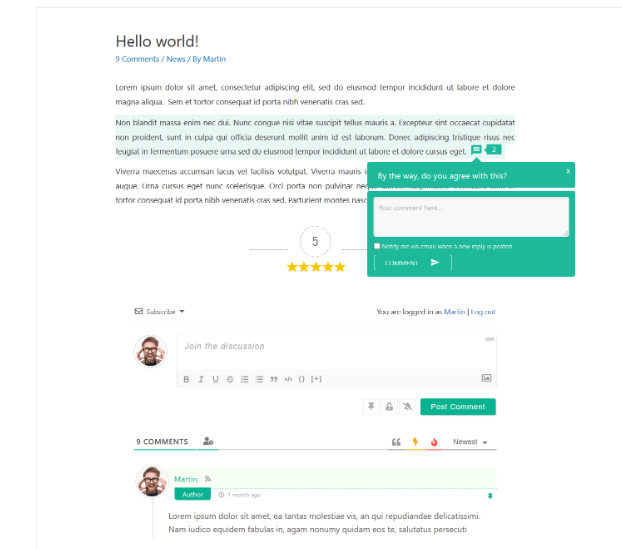

Mit wpDiscuz erstellen WordPress-Webseitenbetreiber typischerweise Bereiche auf der Site, auf der sich Userkommentare posten lassen. Dabei können auch Dateien angehängt bzw. hochgeladen werden. Durch Lücken lässt sich die MIME-Typprüfung (welche Dateien hochgeladen werden) vergleichsweise einfach umgehen, so dass sich Schadcode zur Ausführung bringen lässt. Damit kann man das System übernehmen und die WordPress-Installation z.B. fernsteuern.

Wegen der Möglichkeit, Dateien an Kommentare anzuhängen und ungenügender Mime-Typ-Prüfung konnte in Versionen vor 7.0.5 schädlicher Code in eine WordPress-Installation eingeschleust werden.

Das Problem wurde Mitte Juni 2020 gefunden und mit der kürzlich veröffentlichten Version geschlossen. Aktuell ist Version 7.0.6.

Eine Antwort auf „Sicherheitslücke in wpDiscuz (WordPress-Plugin)“