Summer Of Pwnage (Website) ist eine niederländische gemeinnützige Organisation, „from enthusiastic beginners to the 1337est hackers out there“ (Eigenbeschreibung), die sich der Jagd auf Bugs in WordPress und Plugins verschrieben hat. Security Insider listet nun Dutzende von Schwachstellen auf, die von Summer of Pwnage gefunden worden sind. Bei den meisten handelt es sich um Cross-Site-Scripting-Lücken.

Unter den gelisteten Plugins ist eigentlich alles aufgeführt, was man in WordPress so zusätzlich installiert: Es geht los beim Contact Form Manager, über das Google Analytics Dahsboard, das VaultPress – Plugin bis hin zu den Tribulant Slideshow Galleries und dem

Doctors – Theme. Diese Lücken sind noch nicht geschlossen worden, Informationen über sie zirkulieren aber bereits in der Öffentlichkeit. Somit haben Hacker ein leichtes Spiel.

Hackergruppe mit einem Netz aus gefälschten Sportmarkenartikel-Shops entdeckt

Unterdessen veröffentlichten Sicherheitsforscher von Wordfence einen Bericht über eine vermutlich kriminelle Vereinigung, die sich darauf spezialisiert hat, Shops mit gefälschten Sportbekleidungswaren mit Traffic zu versorgen. Dieser Bericht zeigt Motive, Strategien und Taktiken einer Hackergruppe mit klaren finanziellen Interessen. Diese besagten Hacker gehen mit Brute-Force-Methoden vor, um in bestehende WordPress-Websites einzudringen und zu verändern, wobei eine IP-Adresse im Zeitraum 21.2. bis 28.2.2017 besonders auffiel: Man habe 1,7 Million Zugriffsversuche auf mehr als 22.000 Websites beobachtet, heißt es in dem Bericht.

Ausgangspunkt war offensichtlich ein sogenannter „Bullet Proof Hoster“, eine Firma in der Ukraine, die bewusst Aktivitäten der Nutzer zulässt, die zumindest in weiten Teilen der Welt illegal sind. Beschwerden über die Aktivitäten blieben fruchtlos.

Konkret hat die Hackergruppe, die von Wordfence JerseyShore genannt wurde, ein Netz an Websites aufgebaut, auf denen gefälschte Markenware vertrieben wird. Die Zahlungsempfänger, die Geld via MoneyGram oder Western Union Geld erhalten, befinden sich, so scheint es, in China. Manche Sites dienen auch „nur“ zur Suchmaschinenoptimierung. Zudem sind einige Sites in diesem Netzwerk auch Quellen für Kommentarspam in WordPress-Blogs.

Juristische Gegenmaßnahmen

Entdeckte Shops mit gefälschten Markenartikeln können rechtlich verfolgt werden. Dies muss üblicherweise von den Inhabern der Markenrechte oder entsprechender Vereinigungen wie NFL, MLB, NHL oder der NBA angestoßen werden. Es wird vor Gericht eine Beschwerde gegen die Nutzung des Domainnamens eingereicht und eine einstweilige Verfügung erwirkt. Die Inhaber einer Domain, die für einen illegalen Shop missbraucht wird, werden sich nicht gegen die Verfügung wehren, weil sie sonst ihre Identität offenbaren müssten. Üblicherweise wird dann die Domain auf einen Hinweis umgeleitet, der erklärt, dass die ursprüngliche Site nicht mehr erreichbar wäre.

In der Praxis eines durchschnittlichen Webseitenbetreibers steht der juristische Weg nur theoretisch zur Verfügung. Grundsätzlich ließen sich zumindest die IP-Block-Besitzer ermitteln. Dort kann man sich beschweren, wenn man zum Beispiel Opfer eines Brute-Force-Angriffs ist. Die Angriffe sind jedoch so zahlreich und werden mit vielen gekaperten Servern geführt, die diese Herangehensweise schnell zur Sisyphusarbeit werden lassen. Man müsste die Botnetze entdecken und gegen die Steuercomputer und idealerweise gegen die steuernden Hacker vorgehen. Diese Möglichkeit haben Provider selten oder gar nicht, staatliche Ermittlungsbehörden kaum, spezialisierte Sicherheitsfirmen zum Teil und Webseitenbetreiber alleine überhaupt nicht. So bleibt letzteren nur, gewappnet zu sein.

Vorbeugung und Analyse mit Bordmitteln

Dass solche Attacken stattfinden, ist schwer zu verhindern. Es kann jeden Webseitenbesitzer jederzeit treffen. Man kann nur versuchen, die eigene Website bestmöglich zu schützen. Hilfreich ist dabei :

- das sofortige Einspielen verfügbarer Updates für:

- den Kern der Anwendung,

- Themes, Templates,

- Plugins und Erweiterungen

- kontinuierliche Beobachtung der Aktivitäten auf der Website. Verdächtige Aktivitäten sind:

- viele Registrierungen mit seltsamen Usernamen und E-Mailadressen, um kommentieren oder bewerten zu können (je nach Webanwendung und Einstellung),

- nicht nachvollziehbare Zugriffsspitzen, die nicht aus dem Zielland stammen (hier helfen Analysetools wie Piwik, Google Analytics oder auch Logfile-Analysen wie die, die im goneo-Kundencenter zur Verfügung steht.

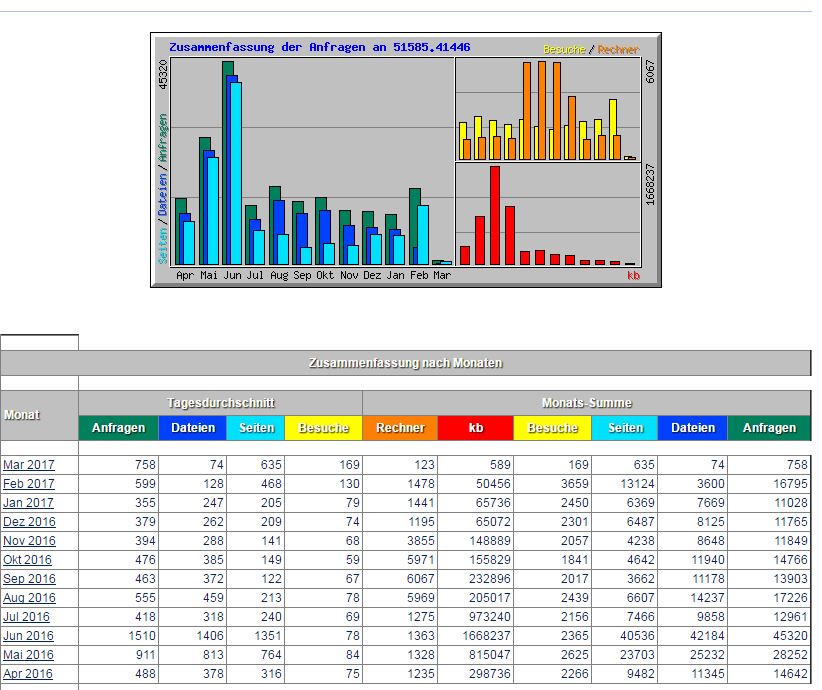

Unter dem Menüpunkt „Statistiken“ befindet sich eine graphisch aufbereitete Logfileanalyse, die ein Jahr zurückreicht. Zudem sind zusammengefasste Werte in Tabellen monatlich und teilweise täglich abrufbar. Sollte man sich bestimmte Spitzen in der Zugriffsstatistik nicht erklären können (hier in diesem Beispiel möglicherweise im Juni 2016), ist es angebracht, die Herkunft dieses Traffic genauer zu analysieren.

Sollte man sich bestimmte Spitzen in der Zugriffsstatistik nicht erklären können (hier in diesem Beispiel möglicherweise im Juni 2016), ist es angebracht, die Herkunft dieses Traffic genauer zu analysieren.

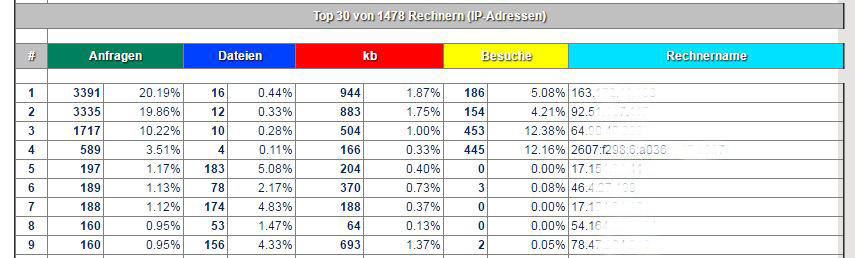

Die Statistik mit den IP-Adressen, von denen häufig Zugriffe zu verzeichnen sind, eignet sich, um Auffälligkeiten zu finden. Die IP-Adressen lassen sich zurückverfolgen. So lassen sich Herkunftsländer ermitteln und es lässt sich der IP-Block-Owner feststellen, den man dann kontaktieren kann, wenn man sich beschweren will. Die Analyse erlaubt es auch, einzelne IP-Adresse anzuzeigen („Rechnername“). So wäre es interessant, herauszufinden, wem die Adresse 163.172.xxx.yyy zugeordnet ist. Dies ist mit einem Dienst auf der Website ripe.net möglich. In diesem Beispiel ist der entsprechende IP-Block einem Provider in Frankreich zugeordnet. Wenn sich die Website also nur einem deutschen Publikum widmet und sehr viele Zugriffe von einem französischen Provider stammen, ist dies zumindest auffällig und sollte untersucht werden. Gegebenenfalls kann man diese IP blocken. Dies kann man per htaccess-Eintrag bewerkstelligen oder auch mit Plugin oder Erweiterungen in den Webapplikationen, die man einsetzt.

Suchausgabe nach einer IP-Adresse auf Ripe.net: Ripe steht für Réseaux IP Européens Network Coordination Centre. Diese Organisation vergibt IP-Adressen und sogenannte AS-Nummern („Autonome Systeme“) für die Gebiete Europa, Naher Osten, Zentralasien. Für andere Gebiete der Welt sind andere regionale Network Coordnination Centres zuständig. Als Teil der Suchergebnisausgabe wird immer ein „abuse“-Kontakt gezeigt. Hier kann man sich beschweren oder sich mit dieser Information direkt an den Anbieter, der hier identifizierbar ist, wenden. Es gibt im Web eine Reihe (kommerzieller) Dienste, die eine Rückverfolgung zu einer IP-Adresse ermöglichen. Auf diese Weise kann man alle auffälligen Trafficquellen durchgehen und auf diese Weise verwundbare Dateien finden (spezielle Dateien mit bekannten Sicherheitsproblemen werden gerne von Hackern gesucht und angegriffen). Man wird auch – und dies ist leider absolut normal – feststellen, dass ein großer Teil des Traffic aus solchen Quellen stammt. Dies ist ein großes Problem im Web, denn so wird künstlich Traffic generiert, teilweise um Schwachpunkte zu finden, aber auch, um Werbebetrug zu organisieren. Mit diesem Traffic kann man in der Regel nichts anfangen, da dahinter keine echten menschlichen User stecken, sondern Maschinen. In diesem Beispiel befanden sie die Top 3 – Trafficlieferanten im Ausland. Es kann sich um Brute-Force-Versuche handeln. Dies müsste man genauer ansehen.

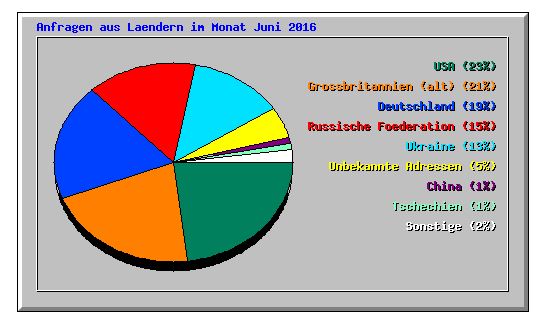

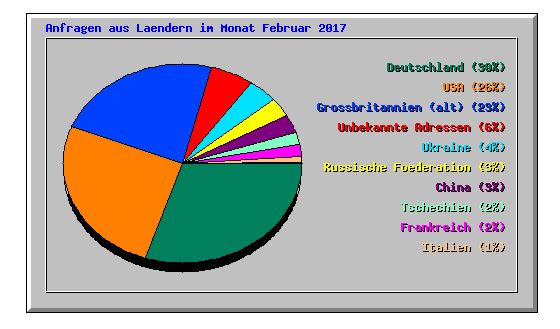

In diesem Monat dominieren Zugriffe aus USA und Großbritannien. Wenn es sich nicht um eine englischsprachige Website handelt, sollte dies stutzig machen.

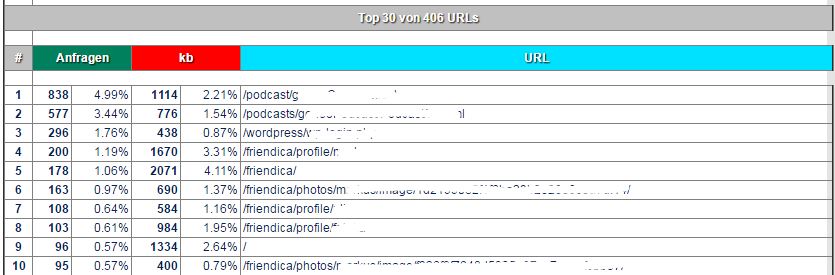

Dass Zugriffe aus anderen Ländern stattfinden, ist normal (Suchmaschinen, Spider, Crawler etc.). Entscheidend ist die Größenordnung. Die Zugriffe aus USA (26%) dürften nicht nur von Google und Bing herrühren. In der Tat zeigte eine tiefere Analyse, dass wohl gehackte Server der Ursprung waren. Diese werden dazu missbraucht, um diese Website auf Schwachstellen abzuklopfen. Etwas Aufschluss darüber, was die anfragenden Rechner denn wollen könnten, erhält man möglicherweise mit einem anderen Teil der Webstatistik, nämlich mit der Liste der meistabgefragten URLs.

Dieser Teil der Statistik zeigt die meistangefragten URLs. Wenn man hier „/wp-login“ oder „wp-admin“ sehr oft findet, deutet das auf Brute-Force-Versuche hin, kann aber auch dem berechtigten Loginverhalten von WordPress-Usern entsprechen – dies muss im Einzelfall beurteilt werden. Eventuell hilft auch ein Blick in die Fehlerausgabe des Webservers, die unter „Experten-Funktionen“ zu finden ist. Dies ist aber nur immer eine Momentaufnahme.

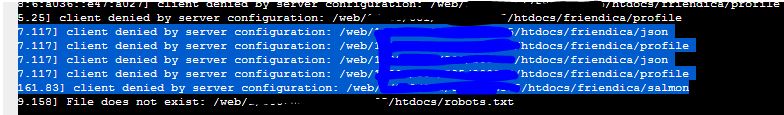

In diesem Beispiel sieht man, dass versucht wird, auf Profile in einer Friendica-Installation zuzugreifen. Der Server verweigert die Anfrage („denied by server configuration“).

- Verfolgung der aktuellen Meldungen vom Webhoster, den Anbietern der Webanwendungen oder einschlägigen Sicherheitsdiensten

- goneo-Blog, Hauptmenüpunkt „Sicherheit“

- Bürger-CERT-Warndienst des Bundesamtes für Sicherheit in der Informationstechnik (BSI) für Privatpersonen unter https://www.buerger-cert.de/

- Informationsdienst des BSI „CERT BUND“ mit Meldungen über Schwachstellen in allen möglichen IT-Systemen, aber auch Webapplikationen wie WordPress oder Joomla (der Bestand an Meldungen ist durchsuchbar)

- Installation von Sicherheitssoftware in die jeweiligen Content-Management-Systeme als Plugin o.ä.

- Sicherstellen, dass jederzeit Backups verfügbar sind, auch mehrere Generationen (gesicherte Zustände der Website zu verschiedenen Zeitpunkten)