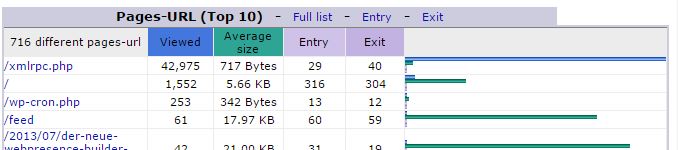

Wer sich ab und an die Logfiles, die der Webserver schreibt, ansieht, dem fällt auf, dass eine Datei Namens xmlrpc.php oft zu den Dateien gehört, die am meisten abgerufen werden. Diese Datei bietet einige Methoden, mit denen Inhalte in einem WordPress-Blog erstellt oder verändert werden können. Wie die Login-Prozedur ist auch diese Schnittstelle ein begehrtes Ziel für Brute-Force-Attacken. Einige empfehlen, die Datei einfach zu blockieren, doch dann schneidet man einige Funktionen, die externe Tools bieten, ab.

Im Web findet man viele Fundstellen, viele so etwa ein bis zwei Jahre alt, die von einem gezielten Bruce-Force-Angriffsmuster berichten, das über diese Datei realisiert wird. Botnetze feuern massiv viele Anfragen an diese Datei. Zunächst richteten sich solche Attacken gegen die Datei wp-login.php, die für den Anmeldeprozess zuständig ist.

Brute Force Attacken zielen darauf ab, Logindaten durch Ausprobieren zu erraten. Das wird noch leichter, wenn die Blogger als Username auch „admin“ (Standardadminname) verwenden.

Wenig später nutzen die Bots der Hacker die Methode wp.getUsersBlogs der XMLRPC-Implementaion von WordPress, weil dies zunächst weniger auffällt. Die Schnittstelle ist für Hacker recht effizient, da sich in einer Anfrage viele Passwörter ausprobieren lassen, wie Mike Kuketz in seinem Blog-Artikel beschreibt.

Oft wird empfohlen, die XMLRPC-Schnittstelle einfach zu deaktivieren. Es gibt neben der Möglichkeit, in die WordPress-Dateien einzugreifen auch die Möglichkeit, ein entsprechendes Plugins zu installieren.

Man schneidet dann aber viele externe Tools ab. Die Datei ermöglichst Schnittstellen: Mit ihr können externe Entwickler Applikationen für viele Zwecke entwickeln. Man kann über diese Schnittstelle Beiträge posten, editieren, löschen, Kommentare auslesen und Kommentare editieren. Dies nutzen einige Desktop-Tools wie Ecto oder Mars Edit für Apple MacOS oder Blogjet sowie Microsoft Word für Windows.

Auch Browsererweiterungen wie Shareaholic und die WordPress.com – Apps nutzen arbeiten damit. Ohne die XMLRPC.php-Datei ist dann zum Beispiel keine Freischaltung von Kommentaren oder kein Posten mehr mit der iPhone App möglich. Zudem basieren auch viele Funktionen des mächtigen Jetpack-Plugins auf dieser Schnittstelle.

Es gibt Anti-Hacking-Plugins wie Wordfence, die den Zugriff auf Ressourcen von WordPress nach einer gewissen Anzahl blockieren. Damit sollte man die Bedrohung gut in den Griff bekommen (die Funktion ist in der kostenlosen Variante von Wordfence verfügbar). Bei massenhaften Zugriffen, die eine Blockade des Blogs durch DDoS zum Ziel haben, sollten Standardplugins wie Akismet greifen.