Ein Sicherheitsspezialist aus Finnland hat von einer Sicherheitslücke in WordPress 4.2 berichtet. Unter Umständen kann ein Angreifer über die Kommentarfunktion Code ausführen und einen Administratorzugang öffenen. Damit ist das Blog dann in fremden Händen. Mit einem Update auf 4.2.1 ist die Lücke geschlossen. Wir empfehlen, die Version zu überprüfen und upzudaten.

XSS – Problem: Durch Javascript-Befehle werden extern gespeicherte Scripts gestartet

Wie Jouko Pynnönen in seinem Blog (engl.) weiter schreibt, handelt es sich um eine „Stored XSS“-Sicherheitslücke. Der schädliche Javascript-Code wird ausgeführt, wenn der Kommentar angesehen wird. Wenn dies ein rechtmäßiger Benutzer mit Administratorrechten zum Beispiel beim Kommentare-Freischalten tut, erlangt der Angreifer Admin-Rechte am Blog.

Ausnutzen der 64KB Limitierung für MySQL Textfelder

Die Lücke entsteht durch die Behandlung von Textfeldern in MySQL. In MySQL sind Felder vom Typ „TEXT“ auf 64 Kilobyte beschränkt. Wenn jemand einen längeren Kommentar eingibt und abschickt greift die Filterung der Eingaben nicht richtig. Durch geschickte Formulierung der Eingabe kann man Javascript-Code einschleusen, da der Filter nicht greift.

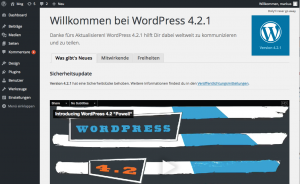

Sofortiges Update auf WordPress 4.2.1 empfohlen

Wer nicht sofort updaten kann, sollte die Kommentarfunktion vorläufig ausschalten.

Es gibt Hinweise darauf, dass diese Lücke nicht nur in WordPress 4.2 ausnutzbar ist, sondern auch in älteren Versionen wie 3.9 und 4.1. Wichtig ist, auch diese Versionen upzudaten. Dies muss man in 4.1 manuell tun, indem man sich einloggt und über das WordPress Dashboard:

Spätere Versionen können Updates selbst ausführen. Beim Übergang von 4.1 auf 4.2 muss man den Aktualisierungsweg manuell gehen.

Weitere Artikel:

http://klikki.fi/adv/wordpress2.html

http://www.golem.de/news/cross-site-scripting-offene-sicherheitsluecke-in-wordpress-1504-113748.html