Einige glauben immer noch, dass Angriffe auf Websites nur „die Großen“ treffe. Welcher Hacker, so der Irrglaube, interessiert sich denn schon für meine kleine Homepage? Ein gefährlicher Irrtum, denn Attacken auf Websites sind heute keine einzelnen Aktionen gegen missliebige Informationsangebote, sondern Teil eines umfassenden, wenn auch kriminellen Geschäftsmodells. Kann man etwas dagegen tun? Absolute Sicherheit gibt es nicht, aber einige Tipps helfen, die Wahrscheinlichkeit eines großen Schadens zu verringern.

Als Webseitenbetreiber bekommt man normalerweise von der aktuellen Bedrohungslage nicht mit, es sei denn man ist selbst betroffen. Doch Angriffe gegen Webseiten finden jederzeit, in jeder Sekunde statt.

User, die ihre Website auf Shared Servern hosten, bemerken dies unter Umständen durch Performanceschwankungen. Es gibt eine Reihe von Gegenmassnahmen, die man zentral als Hoster einleiten kann, allerdings kommen diese naturgemäß erst zum Tragen, sobald ein Angriff bemerkt wurde.

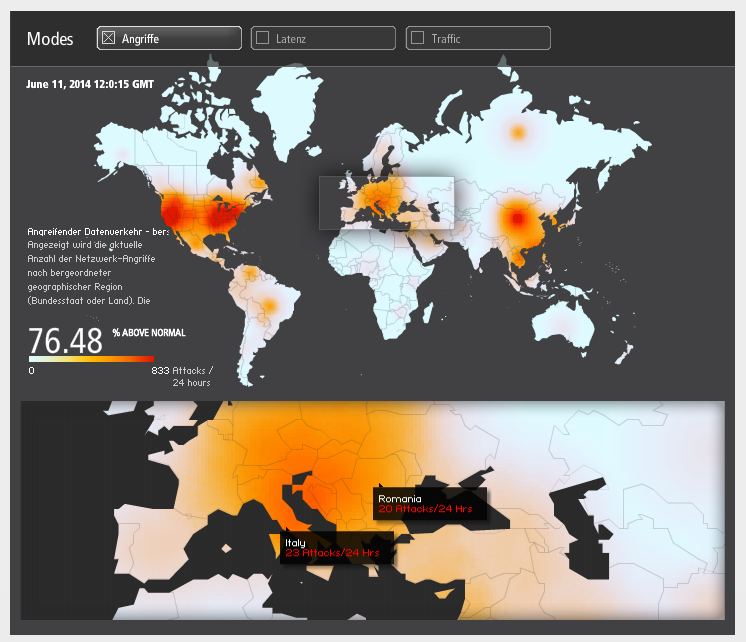

Hier kann man das aktuelle Ausmaß etwas abschätzen, denn hier werden registrierte Angriffe graphisch aufbereitet auf einer Weltkarte angezeigt.

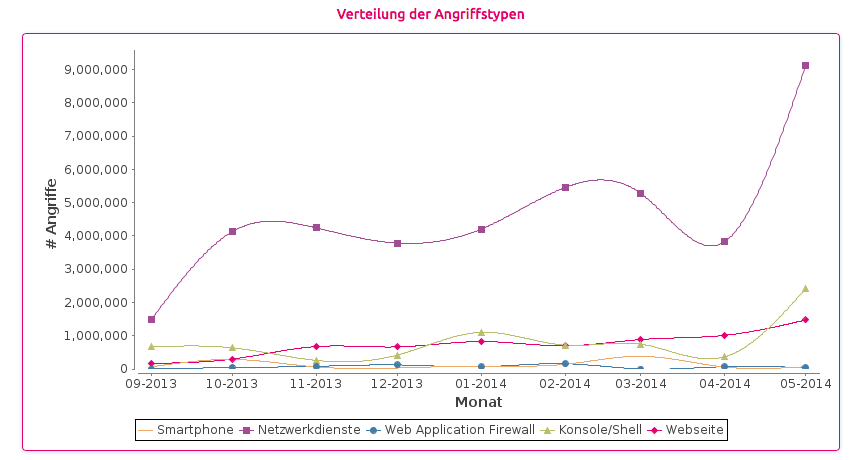

Unter „Statistiken“ kann man auch sehen, was angegriffen wird:

Netzwerkdienste sind das beliebteste Angriffsziel, so die Grafik. Auf dem zweiten Platz, wenn auch mit einigem Abstand, aber steigender Tendenz, verzeichnet der Sicherheitstacho Angriffe auf Webseiten sowie auf Konsolen und Shells.

Eine ähnliche Darstellung findet sich auch bei Akamai unter www.akamai.de/html/technology/dataviz1.html

Die Bedrohung sind also nicht abstrakt-theoretisch, sondern ganz real. Jeder Webseitenbetreiber ist potentielles Opfer solcher meistens völlig automatisiert ausgeführten Angriffe.

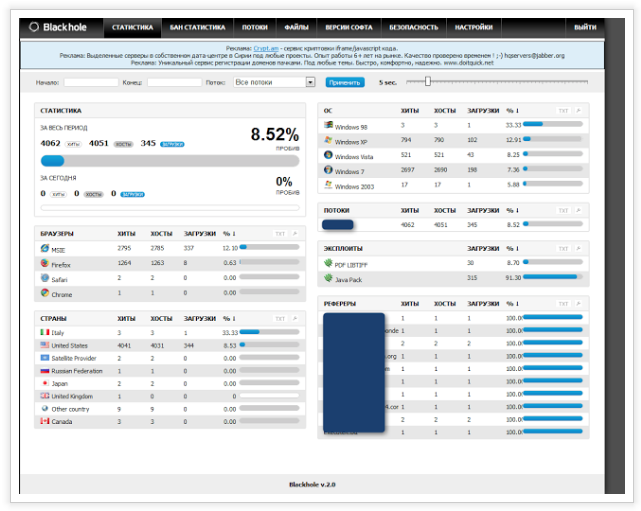

Es gibt viele Hackertools, die schon eine richtige einfach zu bedienende grafische Benutzeroberfläche (GUI, für Grafic User Interface) mitbringen, um Attacken zu koordinieren. Das Blackhole Exploit Kit (BHEK) dürfte vielen ja noch in Erinnerung sein. Das Kontroll-GUI sah so aus:

Wer zum BHEK mehr wissen will, kann sich das Whitepaper von der Website der Sicherheitsfirma Trend Micro ansehen:

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_blackhole-exploit-kit.pdf#_ga=1.163246779.625523494.1402491433

In der Zusammenfassung des Papers findet sich ein für alle Webseitenbetreiber aufschlussreicher Satz:

„Websites that hosted a malicious Blackhole Exploit Kit landing page rarely hosted only one such page. Websites usually hosted several landing pages used in distinct spam runs. Spam runs frequently went on until the security holes that allowed websites to be compromised were patched.“

Blackhole war nur ein Phänomen, mit dem wir uns zu beschäftigen hatten.

Das Bundesamt für Sicherheit in der Informationstechnologie verfolgt auch Bedrohungen dieser Art. Besonders Nutzern für Nutzer von Content Management Systemem wird eine Publikation des BSI interessant sein, nämlich die „Sicherheitsstudie Content Management Systeme (CMS)“. Zu finden ist diese hier:

https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Studien/CMS/Studie_CMS.pdf?__blob=publicationFile

In dieser Studie finden sich auch Informationen über die Bedrohungen. Eine Grafik findet sich auf Seite 66 der Version 1 in Abbildung 3.7:

Wie also kann man die eigene Website schützen? Folgende Grunsätze sollten beachtet werden:

- Updates mitmachen

Nur aktuelle Versionen von CMS und anderer serverseitig eingesetzter Software verwenden – auch die der Plugins, Erweiterungen, Extensions - Regelmäßig auf Updates überprüfen – auch für Erweiterungen und Plugins

Nicht alle CMS und Apps bringen eine eigene Routine zum Test auf neue Versionen mit. Auch die Plugins können Einfallstore öffnen. In den Updates der Apps kommen manchmal vielleicht keine neuen aufregenden Features hinzu, aber bekannt gewordene Sicherheitslücken werden meist schnell gestopft. - Versionssprünge beobachten und Upgrades vorbereiten

Es ist leider notwendig, die Entwicklung der kommenden Versionen im Auge zu behalten. Auf sogenannte Major Updates, also wesentliche Versionssprünge, muss man sich vorbereiten. Leider handhaben die unterschiedlichen CMS die Versionsmigrationen unterschiedlich. Insgesamt ist die Unterstützung von Migrationen aber besser geworden. Schwierig ist die Situation, wenn ein Open Source Projekt aufgegeben wird und schon seit 12 Monaten oder mehr kein Update mehr erfolgte. Dann muss man abwägen: Handelt es sich um einen „Exoten“ mit wenig Verbreitung, ist das Risiko vielleicht beherrschbar. Wenn man von einer großen Verbreitung ausgehen kann, sollte man sich ein anderes, noch lebendes Projekt suchen und seine Inhalte dahin migrieren. - Backups erstellen (mehrere Generationen offline aufbewahren)

Ein einfacher Grundsatz, der leider viel zu selten beherzigt wird. - Testversionen löschen

Auch die probehalber installierten Versionen bieten Angriffsfläche, wenn diese noch aus dem offenen Web erreichbar sind. Auch wenn kein Schaden an verlorenen Dateien etc entsteht, da man diese Installation sowieso nicht mehr braucht: Der eigene Webspace wird bei Übernahme dieser Zombies zum Angreifer! Das sollte man vermeiden, indem man Testinstallationen entfernt. - Auf Zugriffsrechte achten

Nach der Installation sollte man prüfen, welche Empfehlungen der Hersteller bzw. Distributor der Software gibt, um die Verzechnisrechte anzupassen (CHMOD Befehl in FTP). Zu weite Rechte ermöglichen das Ausführen von Code, eben auch von Schadcode, der als ausführbare Datei mit einem Mediamanager etc. über das Web hochgeladen wurde.

Hallo, Du hast absolut recht. Die Testversionen zu löschen ist sicher eine Maßnahme, an die viele (auch ich) gar nicht denken. Hacker und Spammer sind schneller auf einer neuen Seite als Besucher. Leider! LG Silv